Nunca tivemos tanto acesso à tecnologia, ferramentas e técnicas de segurança de dados do que em qualquer outro momento da nossa história e ainda assim o cibercrime e golpes digitais são bem-sucedidos. Sem considerar os números, assustadores e aumentando a cada dia trazendo consigo o potencial de danos financeiros e operacionais significativos.

O último relatório de investigações de violação de dados da Verizon de 2022, rastreou mais de 23.000 incidentes e 5.200 violações confirmadas em todo o mundo. Dentre as informações 82% das violações envolveram o elemento humano, entre eles ataques sociais, erros e uso indevido. 13% de aumento, comparado com os últimos 5 anos, nas violações por ransoware e 62% dos incidentes envolveram agentes de ameaças comprometendo parceiros.

No conteúdo de hoje listamos algumas tecnologias essenciais para segurança e proteção de dados da sua empresa. Você encontrará aqui tudo que uma estrutura de segurança precisa para ser eficaz contra os ataques mais sofisticados e boas práticas em segurança cibernética em relação ao processo de segurança da informação.

Antivírus de próxima geração, o NGAV

Nos últimos anos, os vetores de ataques tradicionais foram substituídos por vetores cada vez mais inteligentes, especialmente quando falamos de ransomware e phishing. Essas duas modalidades de ataque explodiram em popularidade como as principais opções para criminosos cibernéticos.

Ficar à frente desses cibercriminosos tem sido um desafio, especialmente para empresas que ainda não têm uma estratégia clara para lidar com o cibercrime. Isso fez com que a abordagem de antivírus tradicional, do tipo “configure e esqueça”, deixasse de ser adequada para o futuro da segurança de dados.

O antivírus de próxima geração usa tecnologia avançada para fornecer uma abordagem mais abrangente e proativa à proteção contra malware. Isso porque apenas instalar um software antivírus regular não é mais suficiente para fornecer a proteção necessária. O NGAV geração está constantemente aprendendo, melhorando e fornecendo soluções automaticamente para as ameaças à segurança em evolução.

Com tecnologias como aprendizado de máquina, digitalização em nuvem e análise de dados, o programa usa a experiência do antivírus tradicional e a torna adequada para enfrentar as ameaças modernas e para lidar com o aumento crescente no número de dispositivos conectados à internet.

Proteção de e-mail

A proteção de e-mail é uma parte essencial da segurança de dados nas organizações hoje. Isso porque os e-mails são o principal vetor de ataques para os criminosos. A segurança de e-mail usa tecnologia para inspecionar mensagens de entrada em busca de ameaças maliciosas e criptografar, ou proteger, o tráfego de saída para preservar as caixas de correio, dados, usuários e organizações contra-ataques e esquemas de fraudes.

Atualmente, existem soluções únicas que abrangem todas as técnicas necessárias para proteger os e-mails dos usuários, incluindo medidas de segurança tradicionais, como detecção de spyware, segurança de login e criptografia de e-mail, bem como retenção de dados, e-discovery, sistemas de arquivamento de e-mail na nuvem, recuperação de desastres e backup.

Firewall de próxima geração, NGFW (Next-Gen Firewall)

Os firewalls são uma das ferramentas de segurança mais básicas para as organizações. No entanto, em um cenário de ameaças que evoluem constantemente, os firewalls evoluíram para fornecer proteção adequada.

Somente o NGFW têm amplo controle e visibilidade de aplicativos que são capazes de identificar usando análise e correspondência de assinatura.

Os recursos diferenciadores dos firewalls de próxima geração criam benefícios exclusivos para as empresas que os utilizam. Os NGFWs são capazes de bloquear a entrada de malware em uma rede, algo que os firewalls tradicionais nunca seriam capazes de alcançar.

VPN: Rede Virtual Privada

Assim que você acessa a Internet, o seu dispositivo ou endereço de IP, é identificado pela rede pública e os seus dados trafegam abertamente. Assustador, não? É por isso que existem as Redes Virtuais Privadas.

As VPNs criam redes privadas em cima de redes públicas, evitando que o IP e as suas informações sejam identificados. É um verdadeiro disfarce de identidades cibernéticas.

A sua presença cresceu bastante durante a pandemia, quando as empresas passaram a funcionar no regime de home office e precisavam contar com novas tecnologias para reforçar a proteção de dados.

Scan de Vulnerabilidades

Um jeito rápido, automático e eficiente de identificar as vulnerabilidades e os riscos de uma rede é por meio do Scan de Vulnerabilidades. Essa ferramenta realiza varreduras externas e internas, além de aquisição ativa e passiva de informações, em busca de brechas de segurança e presença de ameaças.

O Scan de Vulnerabilidades traz inúmeros benefícios para as empresas, como a supervisão da segurança da rede, automatização de tarefas e o desenvolvimento de relatórios mais completos e o auxílio no planejamento estratégico de proteção de dados feito pela equipe de TI.

Modelo Zero-Trust

O Zero-Trust diz para não confiar em ninguém, nem mesmo nos usuários que estão atrás do seu firewall. Em outras palavras, não importa qual o nível de hierarquia do usuário dentro da sua rede, ele não pode ser confiado por padrão e deve ter que comprovar sua identidade para ter acesso a dados sigilosos.

O objetivo do Zero-Trust é proteger a empresa de ameaças avançadas de cibersegurança e violações de dados, ao mesmo tempo que ajuda a empresa a cumprir as principais regulações de privacidade, como a LGPD.

Para fazer isso, no centro do modelo está a análise dos dados. O Zero-Trust considera que as organizações que têm visibilidade de seus dados e da atividade em torno deles podem detectar comportamento suspeito, mesmo quando outros controles de segurança forem comprometidos.

Isso porque os dados são os ativos que os criminosos querem roubar, sejam dados de identificação pessoal, informações de saúde protegidas, informações de cartão de crédito ou propriedade intelectual. Todos os dados têm algum valor.

Portanto, embora outros controles de segurança sejam importantes, sem monitorar a atividade de dados, você terá uma lacuna crítica. Não importa a forma que o ataque tome.

O modelo Zero-Trust e as tecnologias que o compõem permitem exatamente isso: monitorar os dados e dispositivos, mesmo que internos e dentro do seu firewall, para identificar o menor sinal de ameaça.

Behavioral Analytics

Uma solução Behavioral Analytics (BA) monitora os padrões de comportamento dos usuários para identificar atividades anômalas na rede ou comportamentos que indicam uma possível ameaça à segurança.

Por exemplo, se um usuário normalmente acessa apenas uma quantidade limitada de informações de cartão de crédito a cada dia e, de repente, tem um pico de acesso a grandes quantidades desses mesmos dados, uma solução BA sinalizaria essa ação como uma ameaça potencial.

As soluções de Behavioral Analytics usam detecção de intrusão baseada em anomalia.

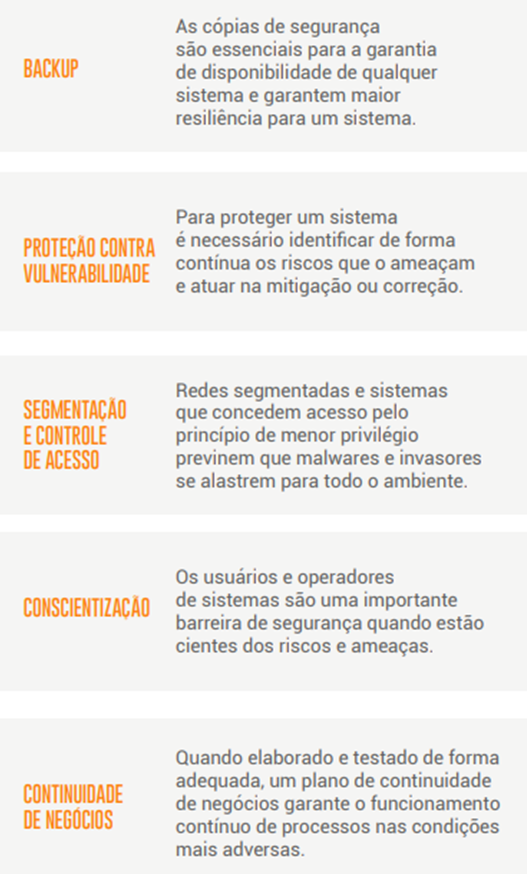

De acordo com o RNP, Relatório Anual de Segurança de 2021 existem boas práticas em segurança cibernética em relação ao processo de segurança da informação, são elas:

Para concluir, a segurança da informação está se tornando uma prioridade e as empresas estão buscando tecnologias e táticas para proteger seus interesses de ameaças avançadas e persistentes. Compreender as tendências e tecnologias que impulsionam o futuro da segurança de dados é mais importante do que nunca. Espera-se, que as soluções listadas acima, bem como, as boas práticas em segurança cibernética desempenhem um papel cada vez maior no cenário de segurança de cada organização.